নতুন পিএইচপি কোড এক্সিকিউশন আক্রমণে ( PHP Code Execution Attack) ওয়ার্ডপ্রেস সাইট ঝুঁকিতে পরেছে। যারা WordPress সাইট চালান post-টা especially তাদের জন্য রইল ?

স্যাম থমাস, সিকারমা’র একজন নিরাপত্তা গবেষক, একটি নতুন কৌশল আবিষ্কার করেছেন যার সাহায্যে হ্যাকাররা নিম্নতর ঝুঁকিভিত্তিক ফাংশন ব্যবহার করে পিএইচপি প্রোগ্রামিং ল্যাংগুয়েজে জটিল ভারসাম্যহীন দুর্বলতা সহজেই খুজে বের করতে পারে।

নতুন কৌশলটি কোড এক্সিকিউশন আক্রমনের ( code execution attacks ) জন্য হাজার হাজার ওয়েব অ্যাপ্লিকেশন খুলবে এবং এতে জনপ্রিয় কন্টেন্ট ম্যানেজমেন্ট সিস্টেম WordPress এবং Typo3 এর দ্বারা পরিচালিত ওয়েবসাইট সমূহ থাকবে।

পিএইচপি unserialization বা object ইনজেকশন দুর্বলতা প্রাথমিকভাবে ২০০৯ সালে নথিভুক্ত করা হয়, যা একটি আক্রমণকারী unserialize() পিএইচপি ফাংশন থেকে malicious ইনপুট সরবরাহ করে বিভিন্ন ধরণের আক্রমণ করতে পারে।

যদি আপনি অজানা থাকেন,তাহলে জেনে নিন serialization হচ্ছে ডাটা অবজেক্টগুলোকে একটি সাধারণ স্ট্রিং রূপান্তর করার প্রক্রিয়া, এবং unserialize ফাংশন একটি স্ট্রিং থেকে একটি বস্তু পুনরায় তৈরি করতে প্রোগ্রামকে সহায়তা করে।

থমাস খুজে বের করেছেন যে, একজন আক্রমণকারী unserialize() ফাংশন ব্যবহার না করেই Phar আর্কাইভের বিরুদ্ধে কম ঝুঁকিপূর্ণ ফাংশন ব্যবহার করতে পারে।

“এটি ডিরেক্ট ফাইল অপারেশন (যেমন” ফাইল_exists “) এবং এক্সএমএল (যেমন, যখন XXE দুর্বলতা বের করা হচ্ছে) মধ্যে external প্রক্রিয়া চলাকালীন ঘটতে ইনডিরেক্ট অপারেশন উভয়ের জন্য সত্য“, থমাস বলেন।

Exploiting PHP Deserialization Attack Against WordPress Sites

ওয়ার্ডপ্রেস সাইটগুলির বিরুদ্ধে পিএইচপি ডেসারিয়ালাইযেশন (উল্ট প্রক্রিয়া) আক্রমণ :

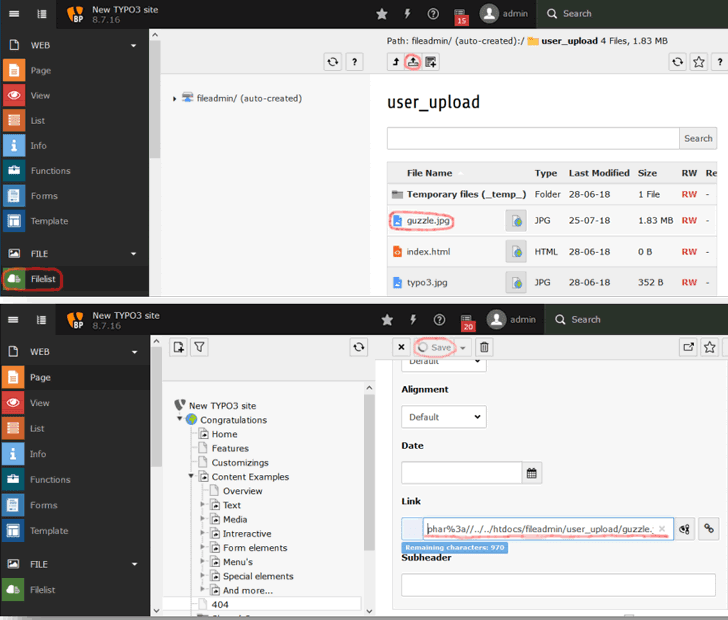

গত সপ্তাহে ব্ল্যাক হ্যাট কনফারেন্সে প্রকাশিত একটি বিস্তারিত কাগজপত্রে, থমাস দেখিয়েছেন যে আক্রমণটি কিভাবে একটি লেখক(Author) অ্যাকাউন্ট ব্যবহার করে ওয়ার্ডপ্রেস সাইটের বিরুদ্ধে চালানো যায় এবং ওয়েব সার্ভারের পূর্ণ নিয়ন্ত্রণ নেওয়া যায়।

## থমাস এটাও প্রকাশ করেছেন যে একজন আক্রমণকারী শুধুমাত্র একটি JPEG ইমেজ ব্যবহার করে এই attack-টি করতে পারেন, মুলত এতে একটি Phar আর্কাইভ এর প্রথম 100 বাইট পরিবর্তন করে বৈধ JPEG এ রূপান্তর করা হয় ।

✌✌✌ দুর্বলতা সম্বন্ধে আরও বিস্তারিত জানার জন্য, আপনি সিকিমমা দ্বারা প্রকাশিত বিস্তারিত কাগজ [ PDF ] শিরোনাম পড়তে পারেন।